WWDC 2022で発表されたエンタープライズ関連の新機能

日本時間2022年6月7日〜6月11日にかけて、Apple社が主催するWWDC(世界開発者会議)2022が開催されました。

今回は、WWDC 2022で紹介されたいくつかのエンタープライズ関連な機能をまとめてみました。

- Apple TVに関するアップデート

- iOS/iPadOSに関するアップデート

- macOSに関するアップデート

- iOS/iPadOSおよびmacOSの両方に関するアップデート

- Apple Business Managerのアップデート

- MDMベンダー向けのアップデート

- 終わりに

Apple TVに関するアップデート

Apple TVに関するアップデートは1つしかないので、先にさらってしまいます。

リモコンのペアリングの維持

tvOS 16では、設定やMDMコマンド経由で初期化(ワイプ)した場合でも、Apple TVのリモコンがペアリングされたままになります。

iOS/iPadOSに関するアップデート

以下のアップデートのほとんどが、iOS/iPadOS 16から実現される予定です。 すでにベータ版はAppleSeed for ITから使用できます。GA版は2022年の秋にリリースが予定されています。

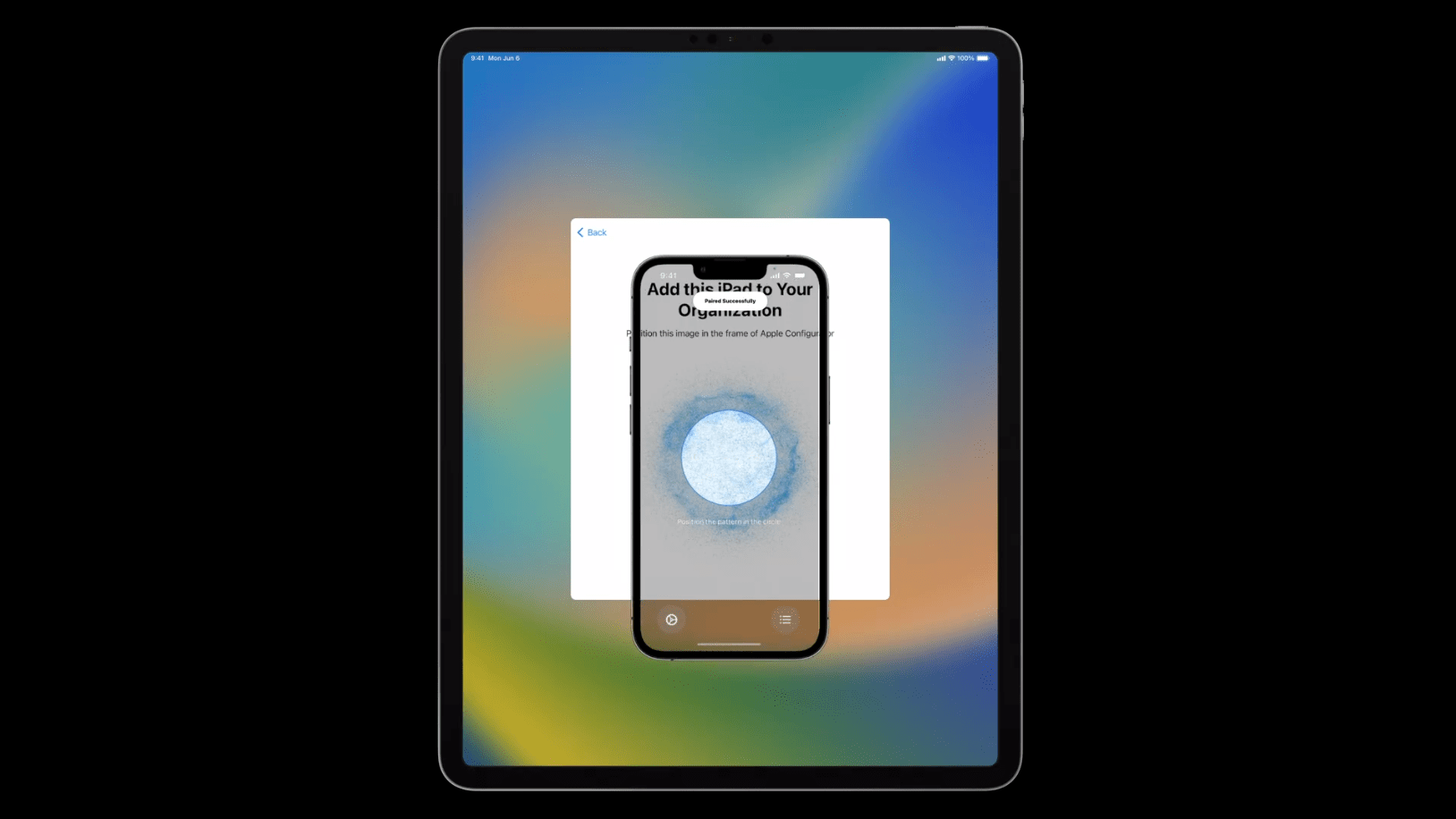

Apple Configurator for iPhoneによるApple Business Manager/Apple School Managerへのデバイス登録

昨年のWWDC21にて、正規のビジネスチャネルで購入していないmacOSデバイスをApple Configurator for iPhoneを用いてApple Business Manager/Apple School Managerに追加できる機能が発表されました。1

今回、同様の機能が、正規のビジネスチャネルで購入していないiOS/iPadOSのデバイスに対しても提供される予定です。

もともとmacOS版のApple Configuratorでも、有線でiOS/iPadOSデバイスをmacOSデバイスにつなぐことでApple Business Manager/Apple School Managerに追加できていました。 Apple Configurator for iPhoneを使用する、つまり、ポータブルなiOS/iPadOSデバイスで作業できるようになるため、よりスムーズな登録作業ができると思いました。

Managed Apple IDの「Appleでサインイン」サポート

Managed Apple IDでも「Appleでサインイン」をサポートしているアプリケーションにログインできます。

今後、Apple Business Manager/Apple School Manager上で、Manged Apple IDを使用してサインインできるアプリケーションを管理する機能もサポート予定です。

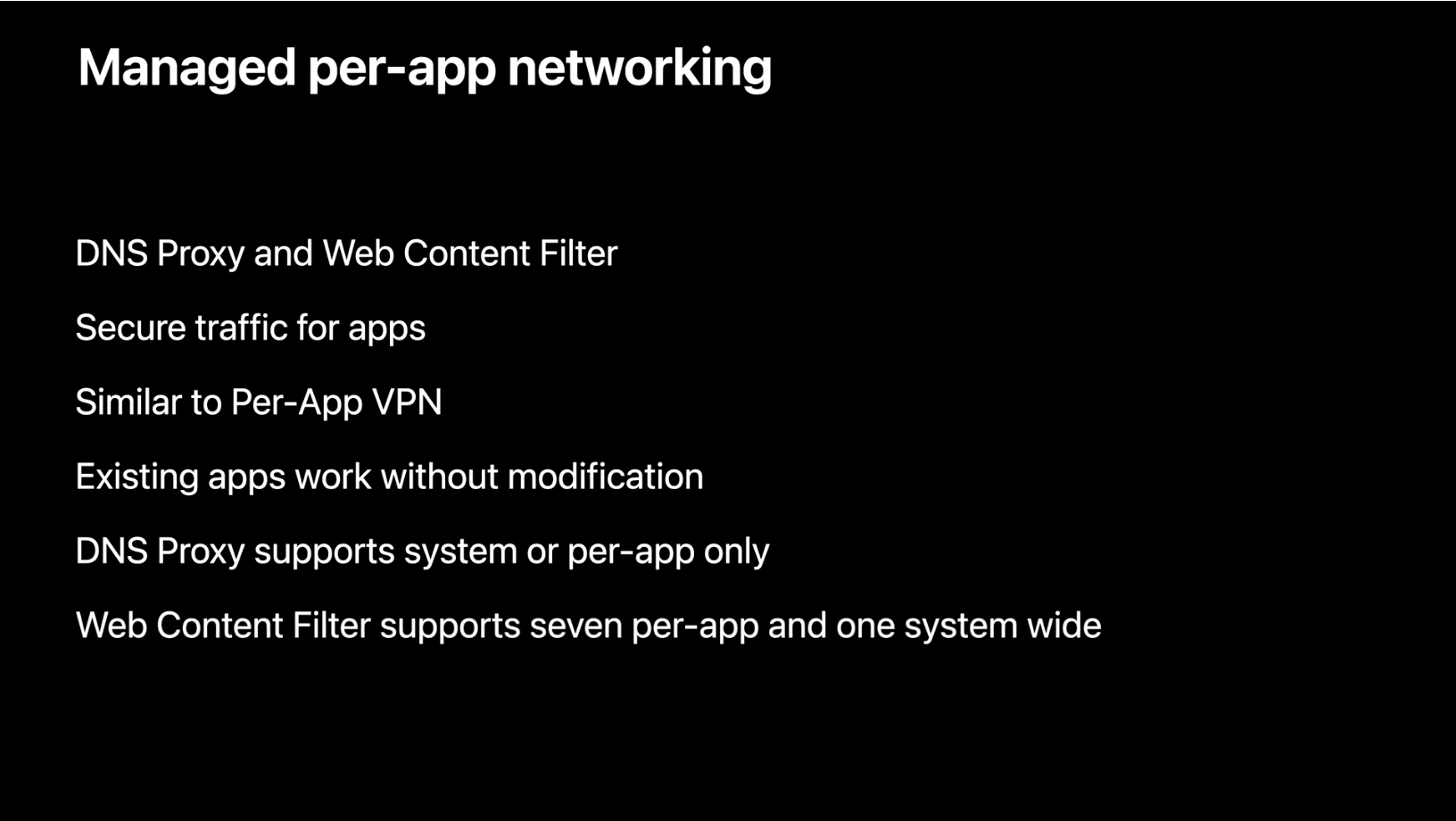

ネットワークトラフィックの管理

アプリケーションごとのVPN接続が可能となる機能と同様に、DNSプロキシおよびWebコンテンツフィルタリングをアプリケーションごとに構成できます。 アプリケーション側は特に新規の開発は必要なく、すべてのアプリケーションでこれらの機能が使用できます。

複数のDNSプロキシを設定できますが、システム全体のプロキシとアプリケーションごとのプロキシを両方設定できないことに注意が必要です。

Webコンテンツフィルタリングは、アプリケーションごとに7つ、システム全体で1つのフィルタを設定できます。

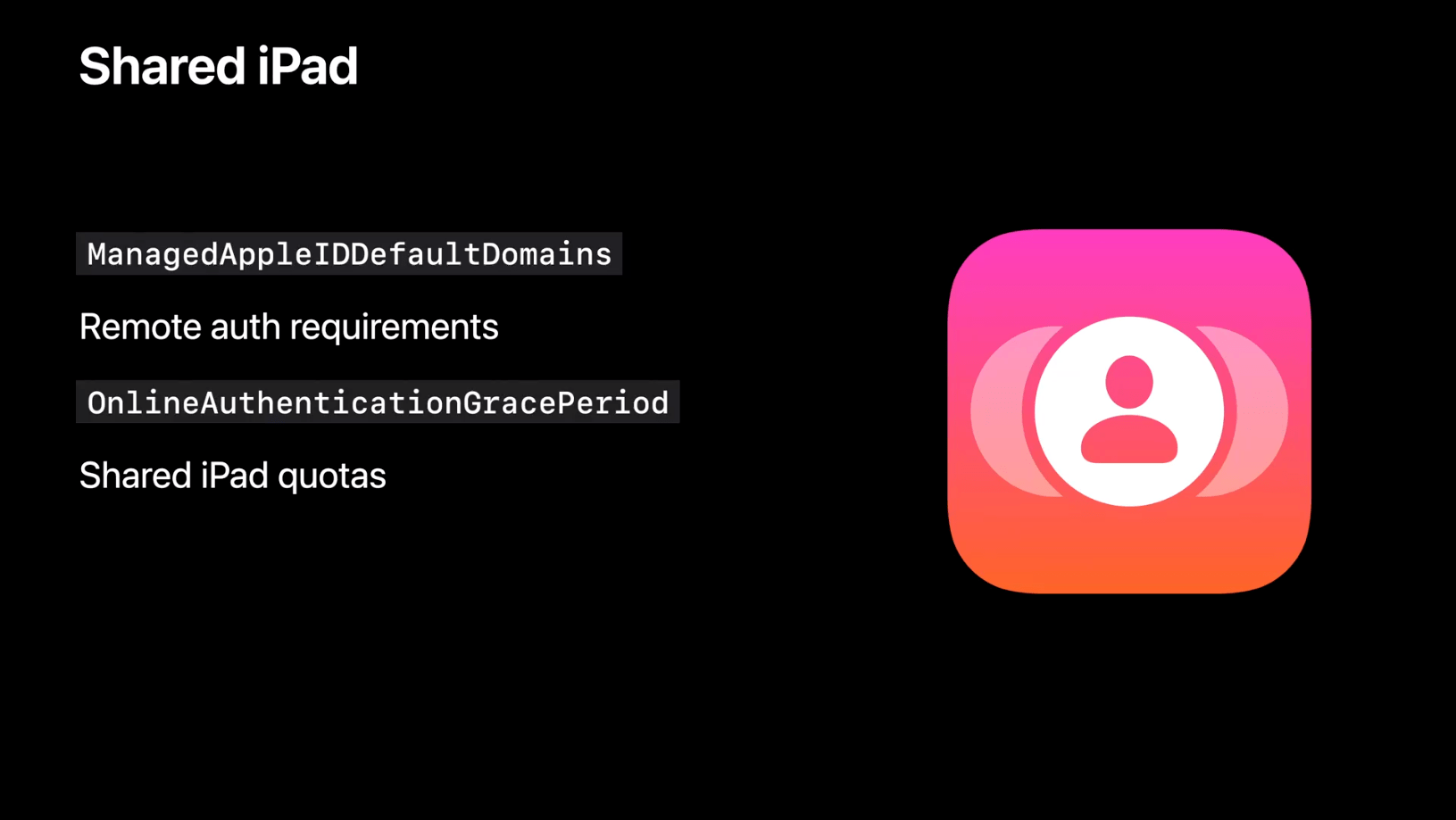

共有iPadに関する新機能

共有iPadのログインにManaged Apple IDを使用している場合、新たにデフォルトのドメインを設定できるようなります。

また、今まではログインにおいて、約1週間で再度リモート認証が行われていましたが、iPadOS 16からは既存のユーザーに関してはローカル認証のみを行うようになります。

合わせて、管理者はSharedDeviceConfigurationSettingsコマンドのOnlineAuthenticationGracePeriodキーで認証間隔を調整できます。 ちなみにこの値に0を設定すると、すべてのログイン施行においてリモート認証が必須になります。

MDMによるアクセシビリティ設定

テキストサイズやVoiceOverなどのアクセシビリティ機能の設定値をMDMで設定できる予定です。

これはデフォルト値のようなもので、いつでもエンドユーザーが自由に値を変更できます。

iOS/iPadOS 16では、

- 文字サイズ

- VoiceOver

- ズーム

- タッチ調整

- 文字を太くする

- 視差効果を減らす

- コントラストを上げる

- 透明度を下げる

のアクセシビリティが設定できる予定です。

デバイス設定中にアプリケーションをインストール

Automated Device Enrollment中のAwaitDeviceConfiguredの状態(セットアップアシスタントの処理中)でも、MDM側で自動インストールに設定しているアプリケーションがインストールされるようになる予定です。

このプロセスが行われている場合、エンドユーザーはApp Storeにサインインしていない可能性が高いため、ユーザーライセンスではなくデバイスライセンスを使用することが推奨されます。

macOSに関するアップデート

以下のアップデートのほとんどが、macOS Ventura(13.x)から実現される予定です。 すでにベータ版はAppleSeed for ITから使用できます。GA版は2022年の秋にリリースが予定されています。

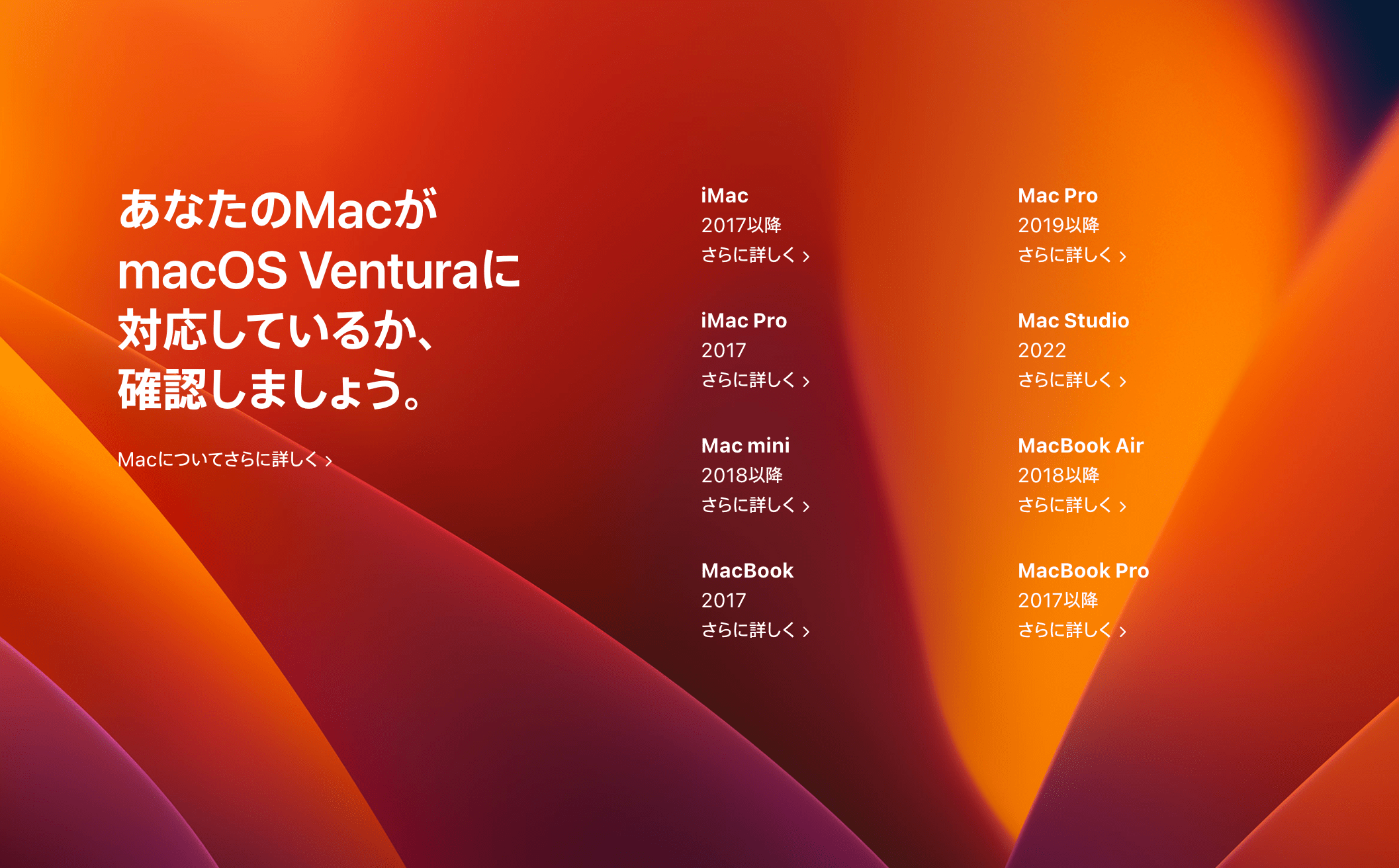

ハードウェアの制限

macOS VenturaがサポートするMacは以下のとおりです。2

- MacBook(2017とそれ以降)

- MacBook Pro(2017とそれ以降)

- iMac(2017とそれ以降)

- iMac Pro

- MacBook Air(2018とそれ以降)

- Mac mini(2018とそれ以降)

- Mac Pro(2019とそれ以降)

macOS Montereyのときと比べ、多くのハードウェアのサポートを終了します。 皆さんの組織でお使いのハードウェアがサポート終了していないかをご確認ください。

個人的には昔からMacを使われている方は、特にMacBook Pro(Retina, 15-inch, Mid 2015)がサポートされなくなるのが影響が大きいと思いました。3

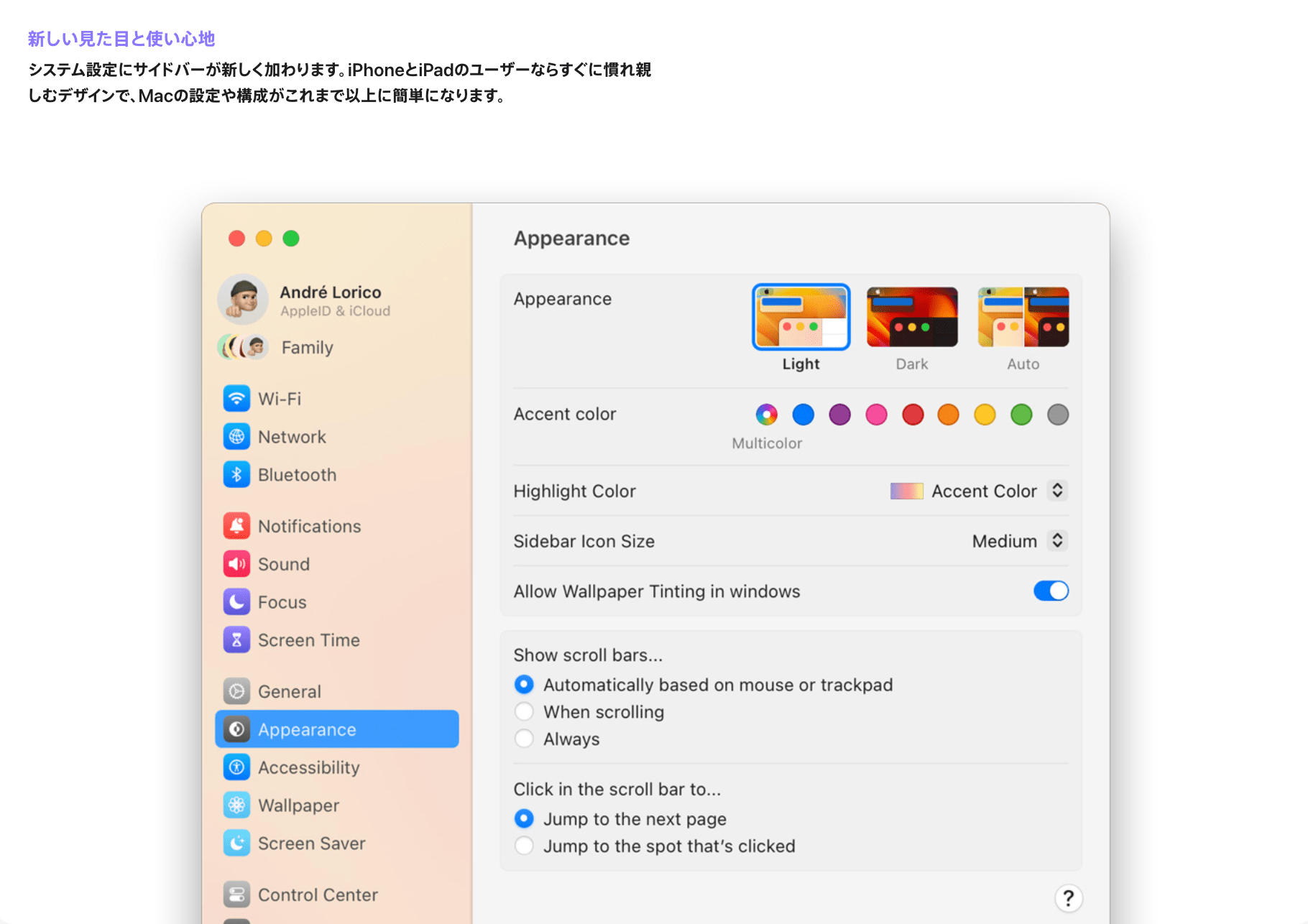

システム環境設定の廃止とシステム設定の導入

macOS Venturaでは「システム環境設定」アプリケーション(/System/Applications/System Preferences.app)が廃止され、新たに「システム設定」アプリケーション(/System/Applications/System Settings.app)が導入されます。

システム環境設定の任意のペインは、MDMで無効化できていました。 しかし、執筆時点で、システム設定で同様の機能が存在するかについての資料や発表が存在していません。

また、エンドユーザーに標準ユーザー権限を与えていた場合、スクリプトを実行することで、一部のペインの操作の権限を付与できていました。 こちらに関しても、代替手段がどのようになるかについては不明です。

# 「日付と時間」のペインを経由して、エンドユーザーに設定変更を許可させるスクリプト

/usr/bin/security authorizationdb write system.preferences.datetime allow

Platform Single Sign-on

macOS Montereyまでは、

- ログインウィンドウで認証

- SSO拡張機能で認証

のように、エンドユーザーが複数回認証する必要がありました。

macOS Venturaでは、エンドユーザーがログインウィンドウの認証を終えると、アプリケーションやWebサイトに自動的にサインインできる予定です。 画期的なのは、このログインウィンドウの認証を、組織が所有しているIdPに委任できることです。

具体的には、初回起動時にローカルアカウントのパスワードでログインウィンドウの認証を終えると(合わせてFileVaultのロックの解除も行われます)、以降はローカルアカウントのパスワードではなく、IdPのパスワード認証またはをSecure Enclave-backedキー(おそらくTouch IDのみ)使用してロックの解除ができます。

IdP側でパスワードレス認証として、たとえばYubiKeyなどのセキュリティキーを設定している場合は、初回起動以降のロック解除にはセキュリティキーは使用できません。

IdP側のパスワードが変更された場合は、Macのロック解除の施行中にローカルパスワードとの突き合わせ行い、IdPのパスワードが設定されます。

Platform SSOは毎回IdPには問い合わせません。 IdP側でパスワードが変更された後に変更された新しいパスワードを使用する、またはSSO拡張で使用するSSOトークンを新たに取得しようとしたときのみ、IdPに問い合わせをする挙動である点に注意が必要です。

IdP側のパスワード認証以外の方法を使いたい場合は、引き続きJamf Connectなどのサードパーティソリューションを使用していく必要があるかもしれません。

今回紹介された、Platform SSOの機能では、引き続きモバイルアカウントが残り続けてしまうため、まだ完全なパスワードレスが実現できていません。

個人的には「Windows + Azure Active Directory」のように、初回起動時のローカルパスワードが廃止され、すべてIdP側の認証に寄せれれば、エンドユーザーの体験もかなり良くなり、真のパスワードレスが実現できると考えています。

今後のさらなるアップデートに期待したいです。

OSアップデートコマンドの改善

Power Napモードの場合、以下のOSアップデートのMDMコマンドに応答できるようになりました。

- ScheduleOSUpdate

- OSの更新のスケジュール

- OSUpdateStatus

- 更新のステータスの取得

- AvailableOSUpdate

- 利用可能なOSアップデートのリストの取得

また、ScheduleOSUpdateコマンドに「優先度(priority)」キーが追加されました。 HighとLowが指定できます。 Highを指定した場合、エンドユーザーがソフトウェアアップデートの更新ボタンを押したのと同様の動作になります。

おそらくHighを指定したとしても、インターネットや電源につながっていない場合などは従来どおりアップデートが行われないと思われるため、どうしてもOSアップデートを実施させたい場合は、引き続きS.U.P.E.R.M.A.N.のようなスクリプトなどで、OSアップデートの体験を向上させる必要があると考えられます。

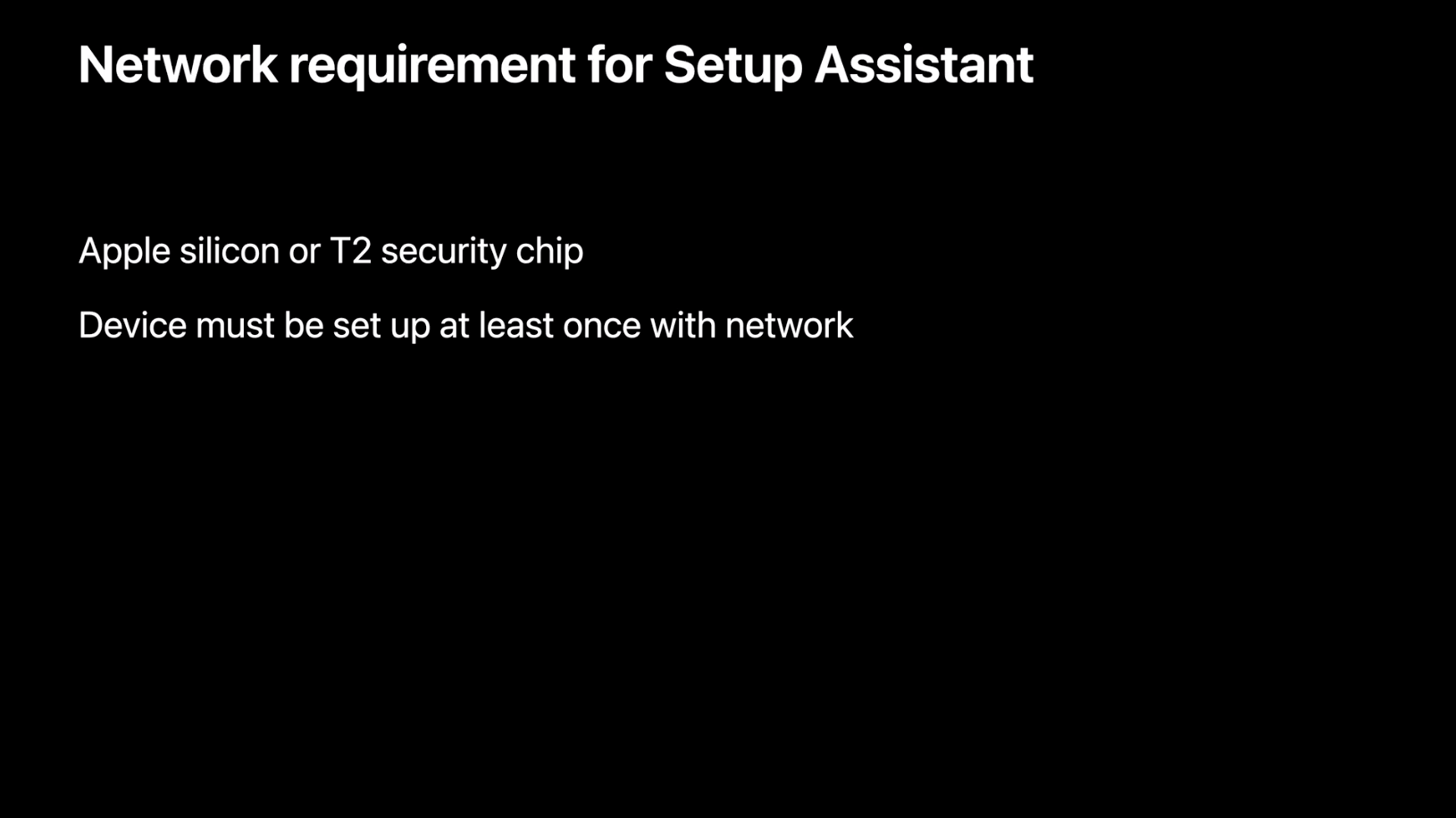

セットアップアシスタントのネットワーク接続必須化

macOS Venturaから、T2チップを搭載したMacデバイスにおいて、「Macを消去または復元」またはワイプを実行後、Automated Device Enrollmentされたデバイスはセットアップアシスタント実行時にインターネット接続が必須になります。

今までは、Automated Device Enrollmentされたデバイスがネットワークにつながっていない場合、Automated Device Enrollmentが実施されず、管理下に置かれないデバイスが発生することがありました。 この機能によって、管理下に置かれないデバイスが発生する問題の解消につながります。

ただ個人的には、「Macを消去または復元」の実施後だけではなく、初回起動時でも同様の問題が発生することがあります。もちろん初回の場合は端末に何も情報がないため、しかたないのはわかるのですが、すべての問題が解決するわけではないのが残念です。

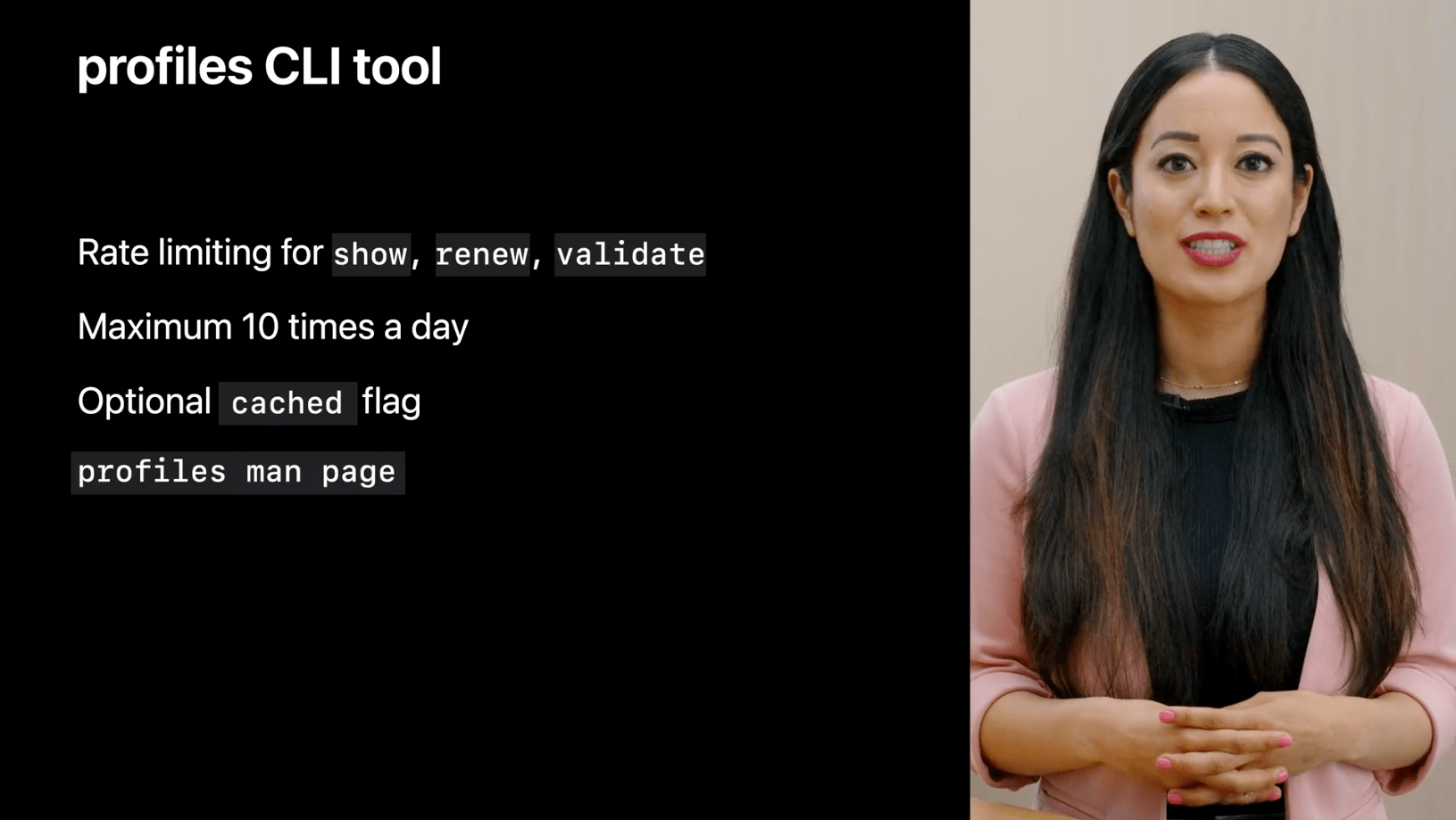

プロファイルコマンドの変更

macOS Venturaから、profilesコマンドのshow、renewおよびvalidateサブコマンドが10回/日の実行制限がかかります。 制限を超えるとキャッシュされた情報が返却されます。

おそらくトラブルなどがあったとしても、1日10回もprofilesの該当のサブコマンドを実行することはないと思われるため、ただちに影響はないと思われますが、定期的にコマンドを実行するようなスクリプトを実行している場合には注意が必要だと思いました。

インタラクティブな証明書の信頼

手動でインストールした証明書はデフォルトでは信頼されなくなります。 MDM経由で配布した証明書は引き続き信頼されます。 エンドユーザーがキーチェインアクセスアプリケーションから都度承認すれば信頼できます。

詳細はわかっていませんが、結局エンドユーザーに承認権限を委譲してしまうと、この機能の効果が薄い可能性があるため、実際にどのようなワークロードで使われるのを想定しているのかを確認したほうが良いと思いました。

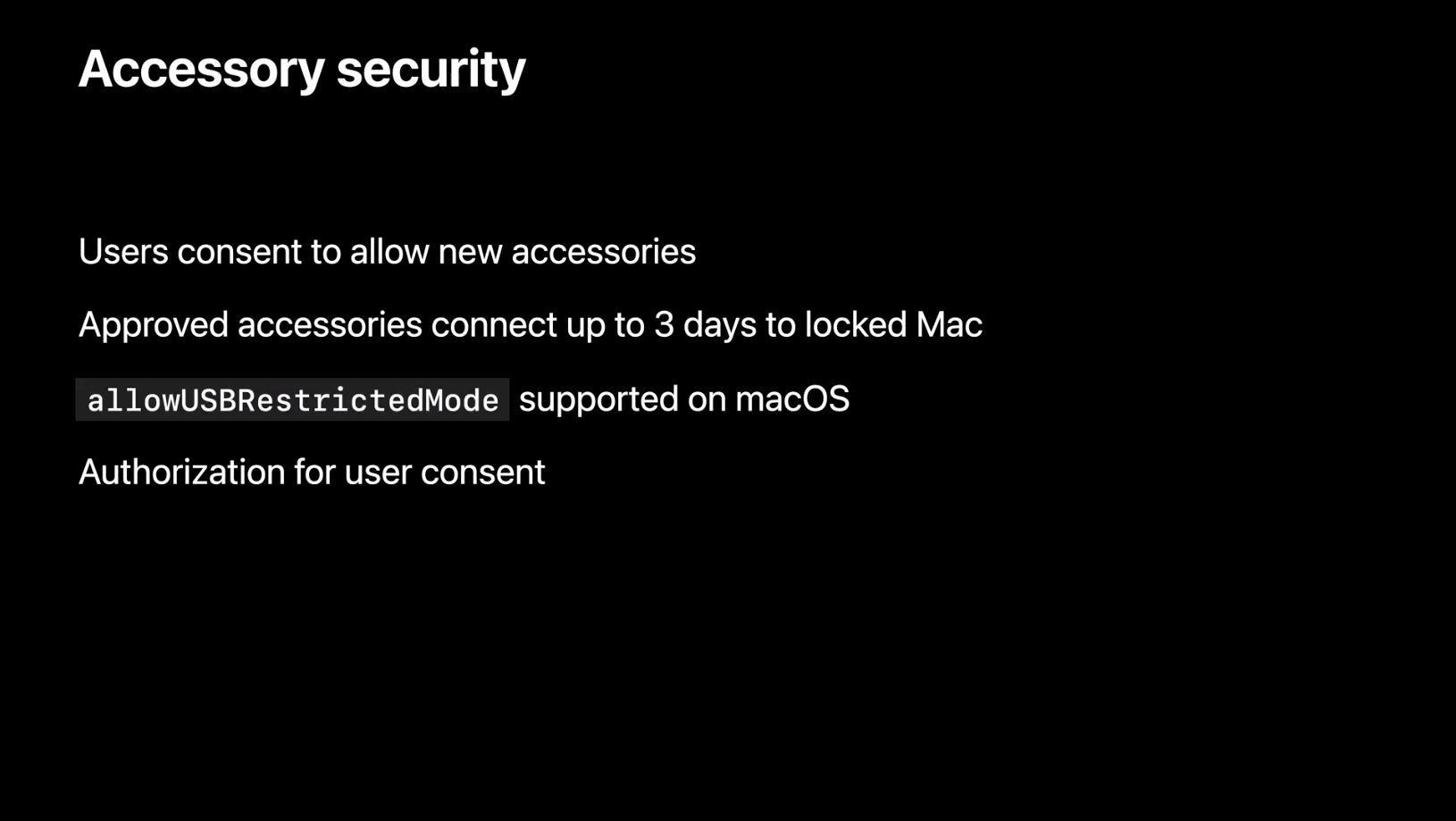

USBおよびThunderboltアクセサリに関するセキュリティ強化

Appleシリコンを搭載したMacデバイスにおいて、エンドユーザーの承認がなければ、USBおよびThunderboltアクセサリが、自動的に接続しないようになります。 許可されたアクセサリは、最大3日間、ロックされたMacデバイスに接続できます。

また、Macがロックされている状態で、未知のアクセサリを接続した場合、Macのロックの解除が促されます。

電源アダプタやスタンドアローンディスプレイなどに接続されている場合など、一部のアクセサリには適用されません。

この機能はallowUSBRestrictedModeのプロファイルのキーで無効化できます。

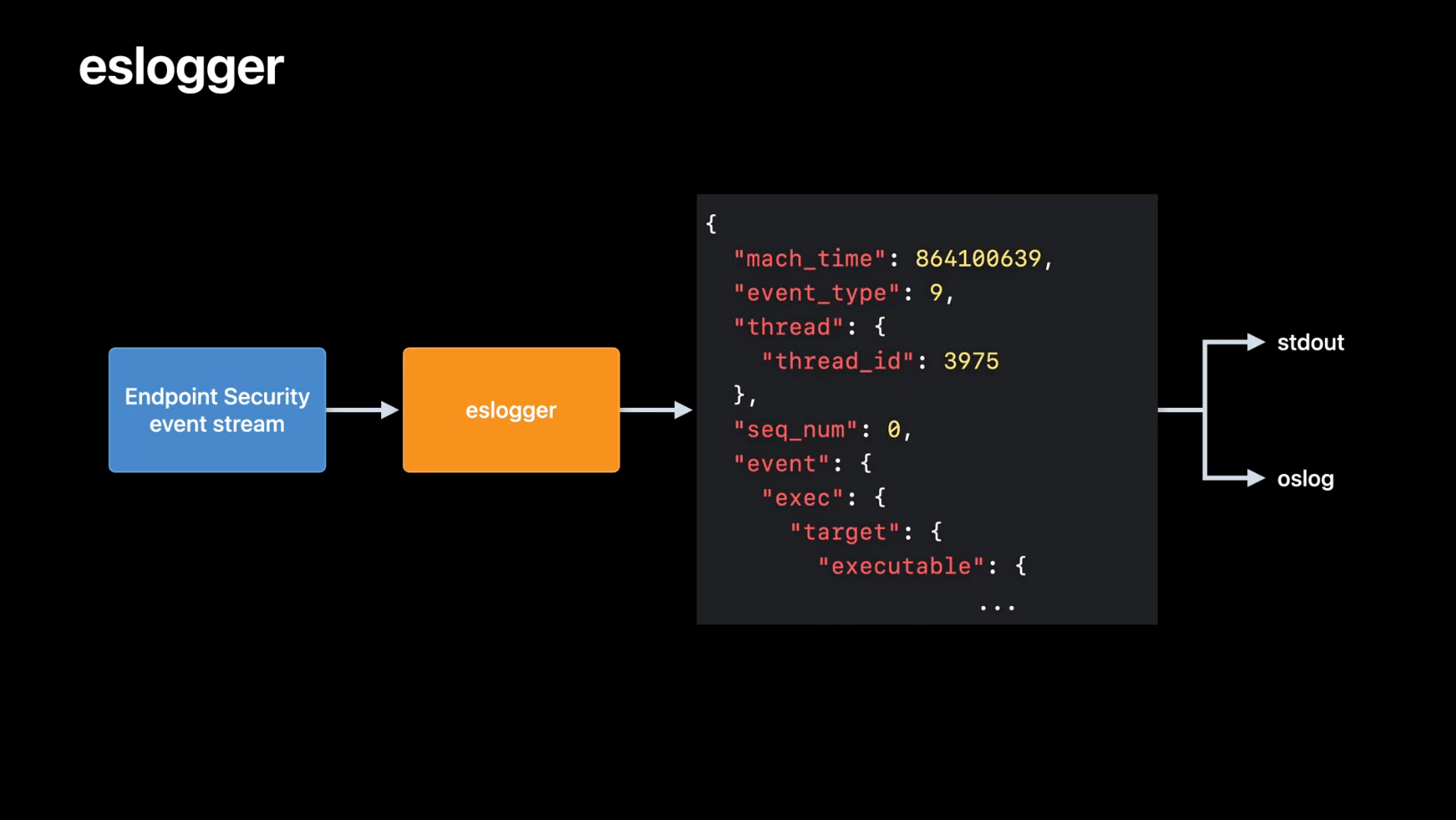

eslogger

esloggerはEndpoint Security API4から提供されるイベントを補足してJSON化してくれるコマンドラインツールです。

今までは、NativeのAPI、またはOpenBSM audit APIを呼び出していましたが、esloggerを使用することで、macOSのセキュリティ関連イベントを収集および可視化が容易になります。

rootとTCCのフルディスクアクセスの権限が必要ですが、このJSONを使ってサードパーティのツールを必要とせずにmacOSのセキュリティイベントを捕捉できるのはかなり有用であると思いました。

iOS/iPadOSおよびmacOSの両方に関するアップデート

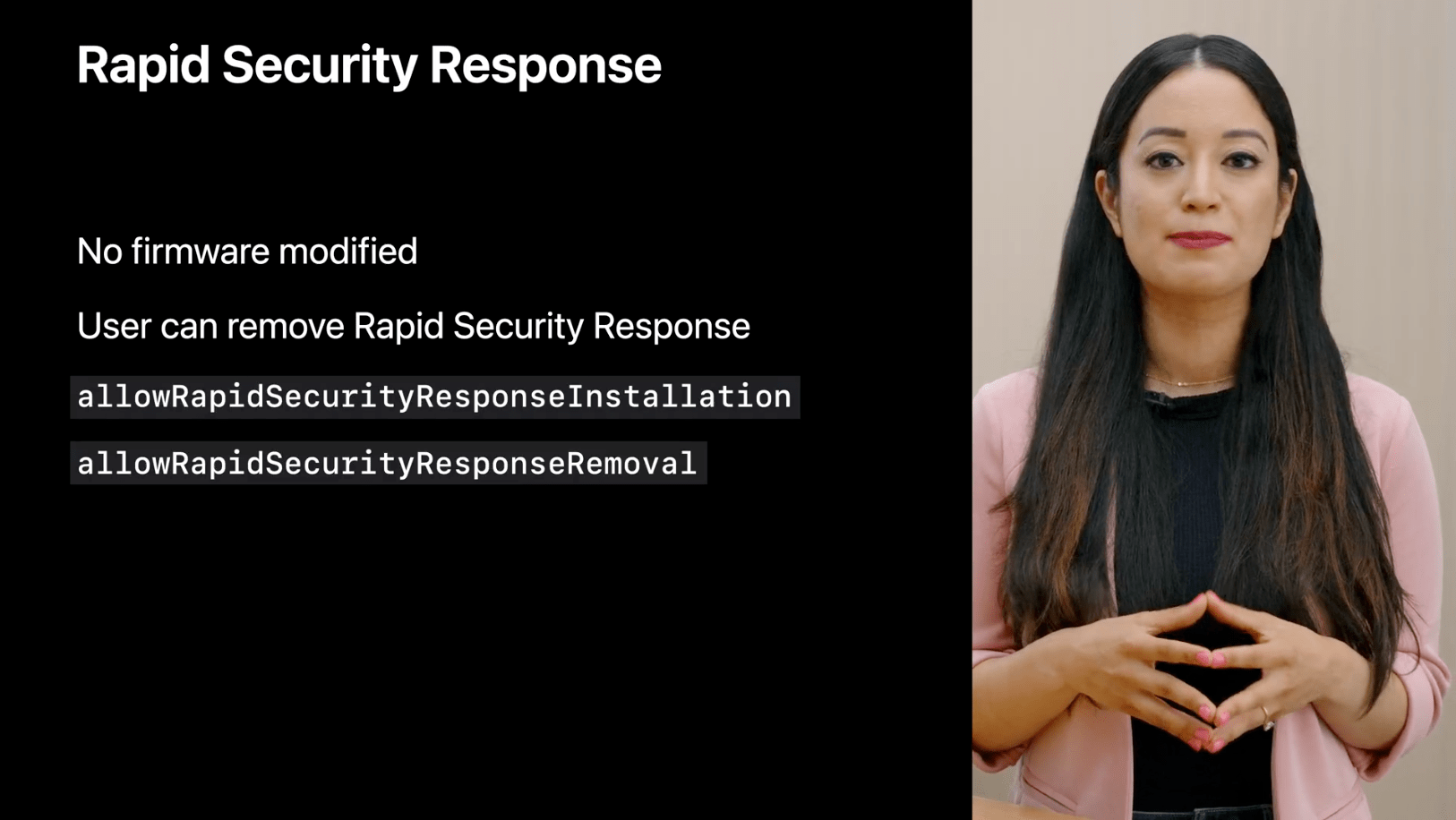

Rapid Security Response

iOS/iPadOS 16およびmacOS Venturaでは、新たにRapid Security Responseと呼ばれるセキュリティアップデートのメカニズムが導入されます。

エンドユーザーが再起動せずとも、重要なセキュリティアップデートを自動的にインストールできます。

デフォルトでは、エンドユーザーはこの機能を無効化できますが、これを制限するためのするためのプロファイルのキーが新たに追加されます。

-

allowRapidSecurityResponseInstallation- Rapid Security Responseを無効化する

-

allowRapidSecurityResponseRemoval- エンドユーザーがRapid Security Responseを無効化できないようにする

重要なセキュリティアップデートを再起動なしで適用できるのは、エンドユーザーのUXを下げないため、とても有益な機能であると思いました。

Apple Business Managerのアップデート

Apple Buisiness Essentials

Apple Buisiness EssentialsはApple社が提供するMDMソリューションです。

2021年11月よりベータ版で提供されていましたが、2022年3月に正式版としてリリースされました。

Apple Business Manager上で、Apple Buisiness Essentialsのライセンスの購入ができます。 Apple Buisiness Essentialsのライセンスが有効化されると、Apple Business Manager上でApple Buisiness Essentialsに関する機能が使用できます。

主な機能としては、

- 一部のMDMコマンドの実行

- アプリケーションの配布

- AppleCare+ for Business Essentialsとの統合

が挙げられます。

2022年4月にmacOS Serverの提供が終了し、そこに付随していたプロファイルマネージャーの更新が止まってしまい、Apple純正のMDMソリューションがない状態でした。 そこにApple Buisiness Essentialsが登場したため、Apple純正のMDMソリューションを希望しているアメリカの組織の方々には朗報かもしれません。

ただ、Microsoft Endpoint ManagerやJamf Proと異なり、機能が少ない印象を受けます。 もし日本で使えたとしても、個人的には現在の機能郡では組織の実運用には耐えれないため、採用は見送りであると思いました。

MDMベンダー向けのアップデート

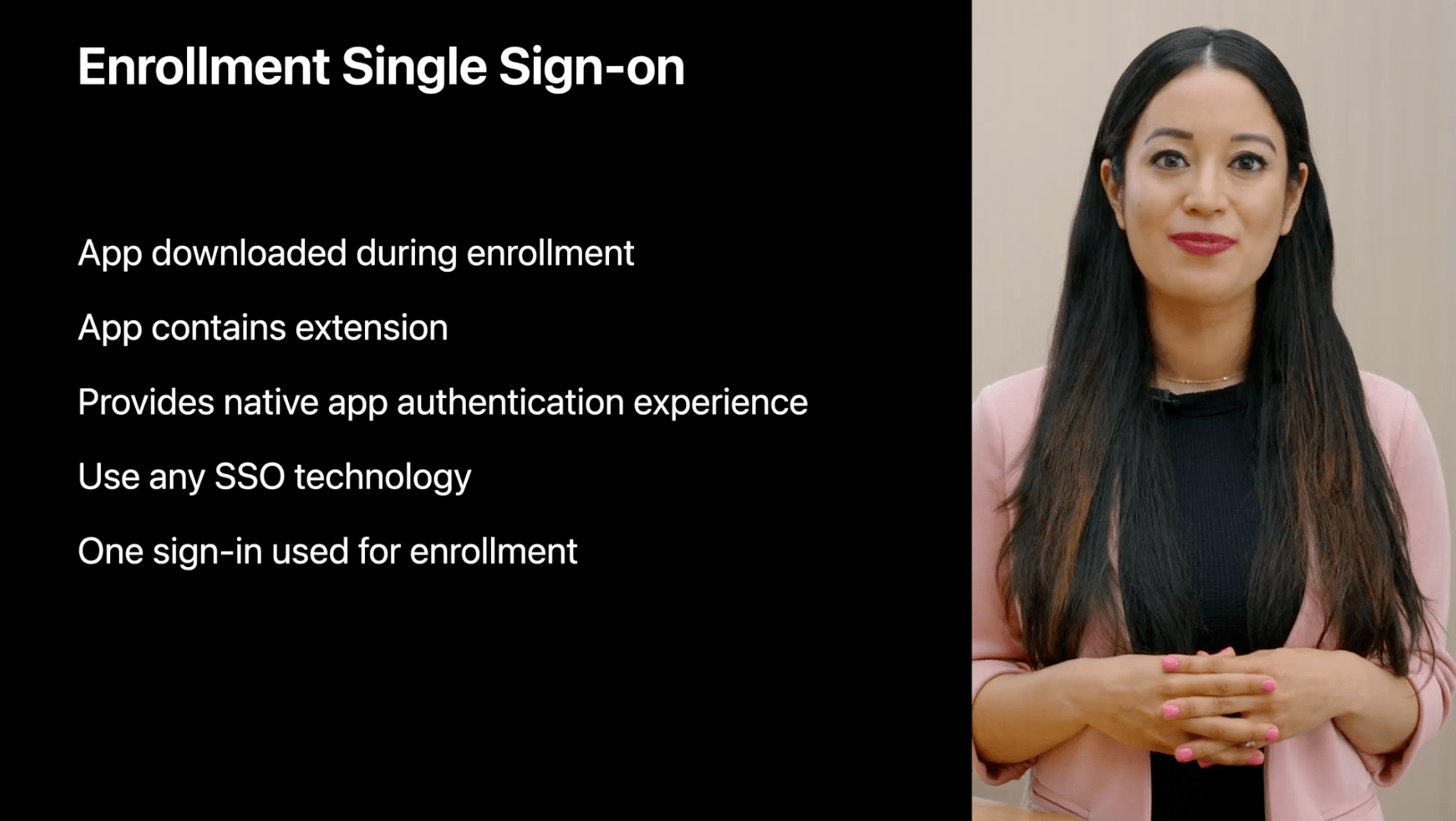

Enrollment Single Sign-on

WWDC21で、アカウント駆動方式のBYDOフローが発表されました。

このアカウント駆動方式のBYODフローでは、

- Manged Apple IDで認証

- MDMサービス側の登録アプリケーションにおいて、MDMサービスのアカウントで認証

という形でエンドユーザーに2回以上認証が要求されていました。

iOS/iPadOS 16では、エンドユーザーの認証を一度で済ませることができる予定です。

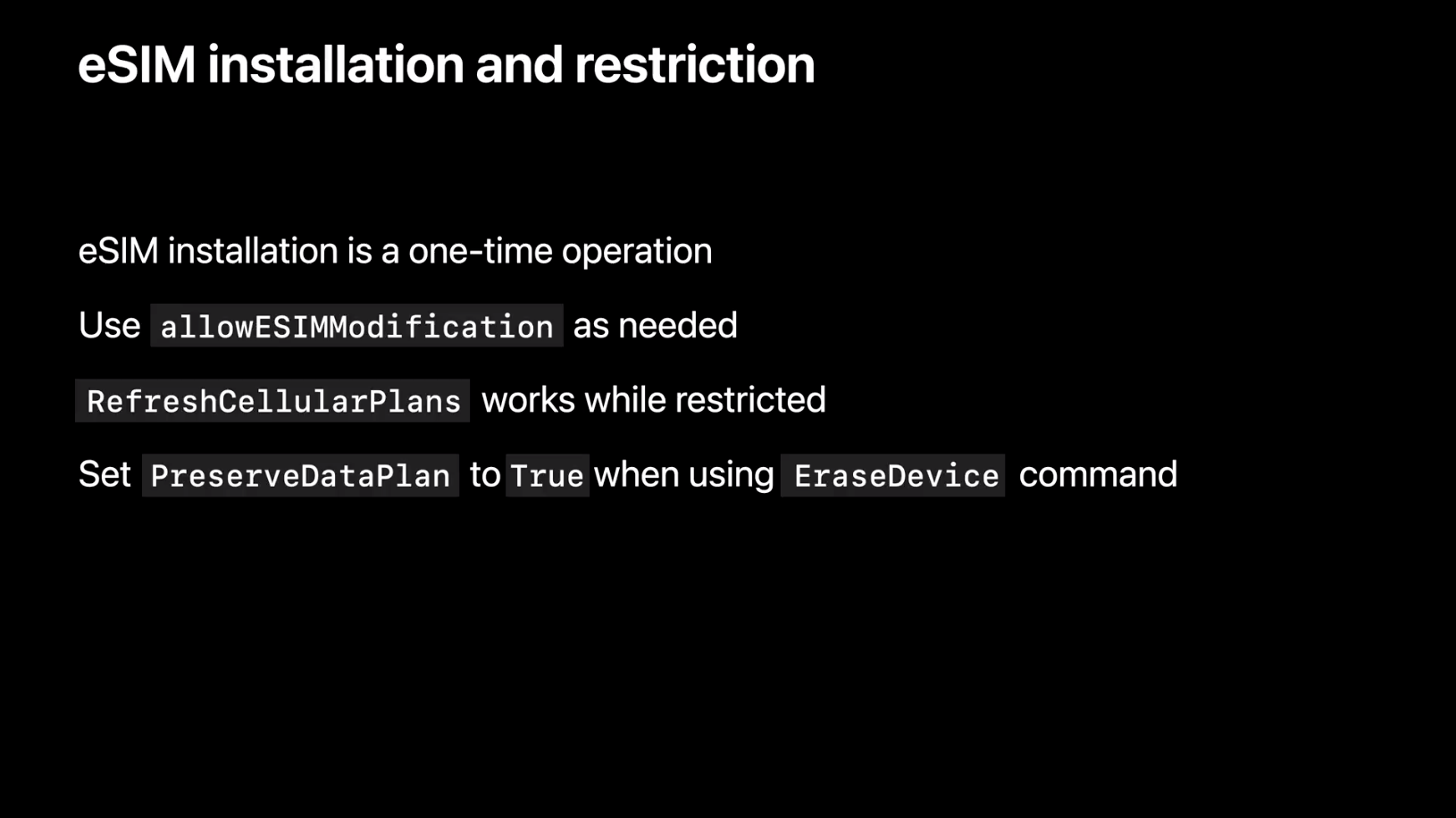

eSIMの管理

キャリアがeSIMを有効化するには、

- IMEI

- EID

- シリアル

- 電話番号

が必要です。

そのため、MDMサーバーがこれらの情報を取得できるようにMDMのAPIのレスポンスが変更されます。

組織の管理者は、MDMサーバーに集約された情報をキャリアに連携してeSIMのアクティベーションを行います。

宣言型デバイス管理の拡張

WWDC21で、Apple MDMプロトコルの新しいパラダイムである、宣言型デバイス管理が発表されました。

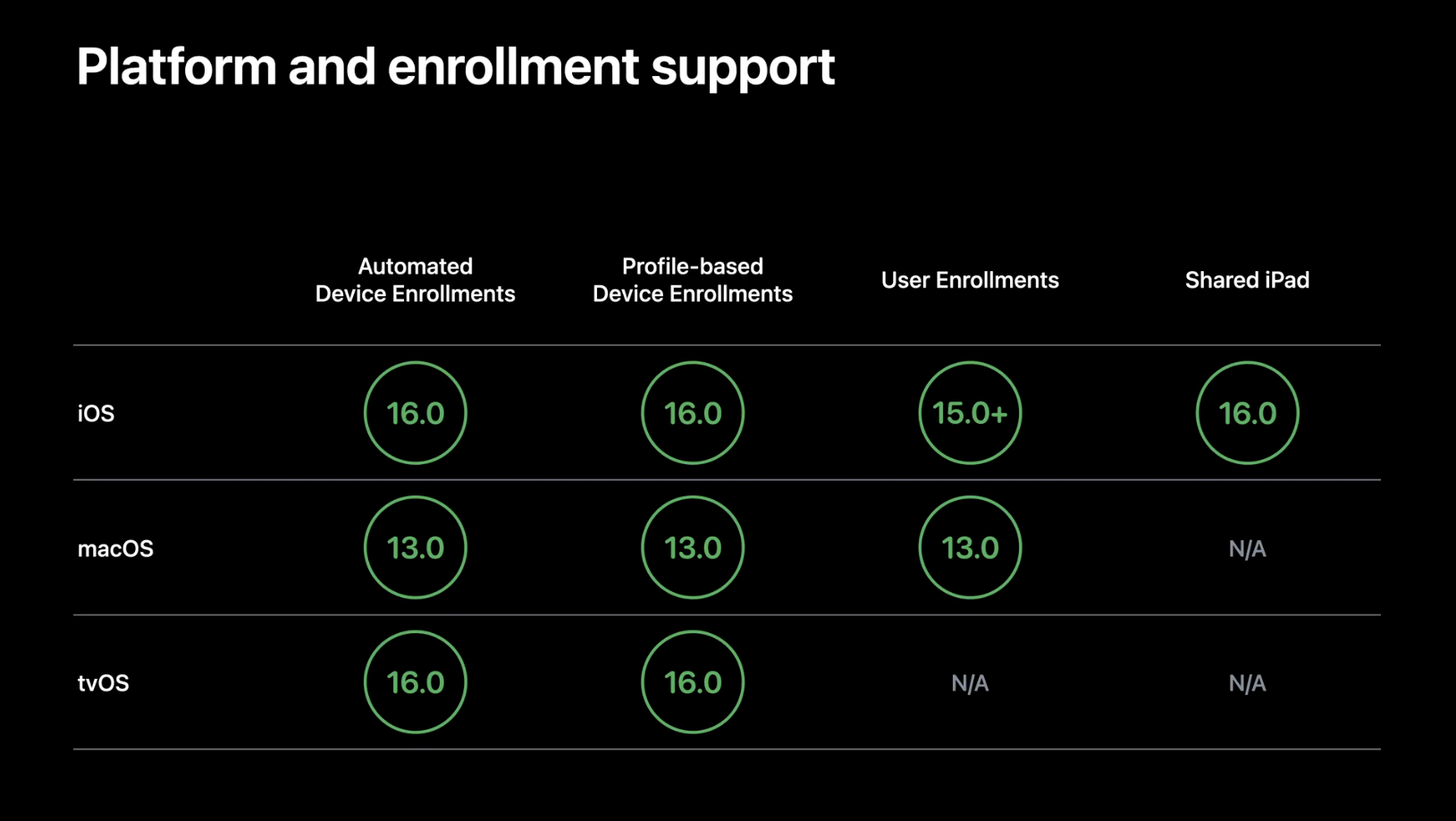

そこでは、iOSのUser Enrollmentのみが対象でしたが、時期、iOS/iPadOS、macOS、tvOSからはAutomated Device Enrollment、プロファイルベース登録、共有iPadで宣言型デバイス管理が使用できる予定です。

Managed Device Attestation

iOS/iPadOS 16、tvOS 16では、

- Secure Enclave

- Appleの認証サーバー

- 製造記録

- OSカタログ

を使用した、デバイス認証が提供される予定です。

これにより、悪意のあるデバイスや抽出された秘密鍵を使用してMDMサーバーに問い合わせても信頼されたデバイスではないと判定でき、セキュリティを向上できます。

終わりに

個人的にはPlatform SSOの発表が印象的でした。 Apple社がログインウィンドウの認証周りを改善しようとしている姿勢が見れてうれしかったです。

ただ、どうしてもいまの機能だけでは、顧客が欲しかったもの(真のパスワードレス)ではないため、今後のアップデートに期待したいです。

いくつかのアップデートを紹介してきましたが、我々システム管理者目線では、これらの機能を積極的にサポートするようなSaaS、IdPなどをしっかり選択していくことが重要であると思いました。5

また、ここでは紹介しませんでしたが、パスキー(マルチデバイスFIDOクレデンシャル)によって、Webサイトへのアクセスにおいて、パスワードレス認証が実現されます。 このパスキーはiCloud Keychainを使用するため、Managed Apple IDを使用するエンタープライズな組織では恩恵を受けることができません。

エンタープライズな組織では、サードパーティのパスワードマネージャーやIdPが提供している統合ツールなど使って、macOSのログインパスワードは引き続き使い続ける、半パスワードレスな環境にするしかないない状態です。

今回紹介していない内容やアップデートされる機能などもあります。 ぜひ一次情報もご確認ください。

- What’s new in managing Apple devices

- Adopt declarative device management

- Discover Managed Device Attestation

- Discover Sign in with Apple at Work & School

- Explore Apple Business Essentials

- What’s new in Endpoint Security

- What’s new in privacy

- macOS Venturaプレビュー - Apple(日本) - あなたのMacがmacOS Venturaに対応しているか、確認しましょう。

-

Manage devices with Apple Configurator - WWDC21 - Videos - Apple Developer ↩

-

MacBook Pro(Retina, 15-inch, Mid 2015)はスペックを上げても税抜30万以下になっていたため、資産の償却の観点からも重宝されていた ↩

-

カーネル拡張およびOpenBSM auditが非推奨になった代わりに、macOS Catalinaから導入された、CrowdstrikeやMicrosoft Defender for Endpointのようなセキュリティアプリケーション向けのAPI ↩

-

Azure Active DirectoryおよびMicrosoft Endpoint Managerを提供するMicrosoft社は、「Microsoft simplifies Endpoint Manager enrollment for Apple updates - Microsoft Tech Community」にてできる限り早くサポートしていく旨が発表されました ↩