Appleシリコンを搭載したMacデバイスのロックの挙動について

Appleシリコンは、Apple社がMac向けにARMアーキテクチャを使用して設計されたシステムオンチップおよびシステム・イン・パッケージプロセッサです。 日本時間2020年11月11日にApple M1プロセッサを搭載したMacデバイスが発売され、徐々にIntel版のMacデバイスのラインナップがなくなっていく予定です。

今回は、そのAppleシリコンを搭載したMacデバイスのロックの挙動がIntel版とは異なっていたため、その記録を残そうと思います。

また、この記事はFOLIO Advent Calendar 2020の13日目(諸事情により代打)の記事でもあります。

DeviceLockコマンドについて

DeviceLockコマンドはiOS/iPadOSやmacOSのデバイスをロックするためのMDMコマンドです。 多くの場合、デバイスが盗難および紛失した際に使われます。

似たコマンドに、EraseDeviceコマンドがありますが、こちらはいわゆるワイプです。 こちらは、DeviceLockコマンドと同様のユースで使われることが多いですが、異なる点としてはデバイスのデータが削除されます。

往々にして、盗難の場合はワイプ、紛失の場合は見つかる可能性があるのであればロックを選択することが多いと思います。

もし盗難にあった際に、デバイスをワイプするのみを行うと、デバイス保持者が管理下に置かれたデバイスとして再セットアップできてしまいます。 そのため、Apple Business Manager/Apple School Manager上で、対象デバイスをMDMサーバーから除外することをお勧めします。

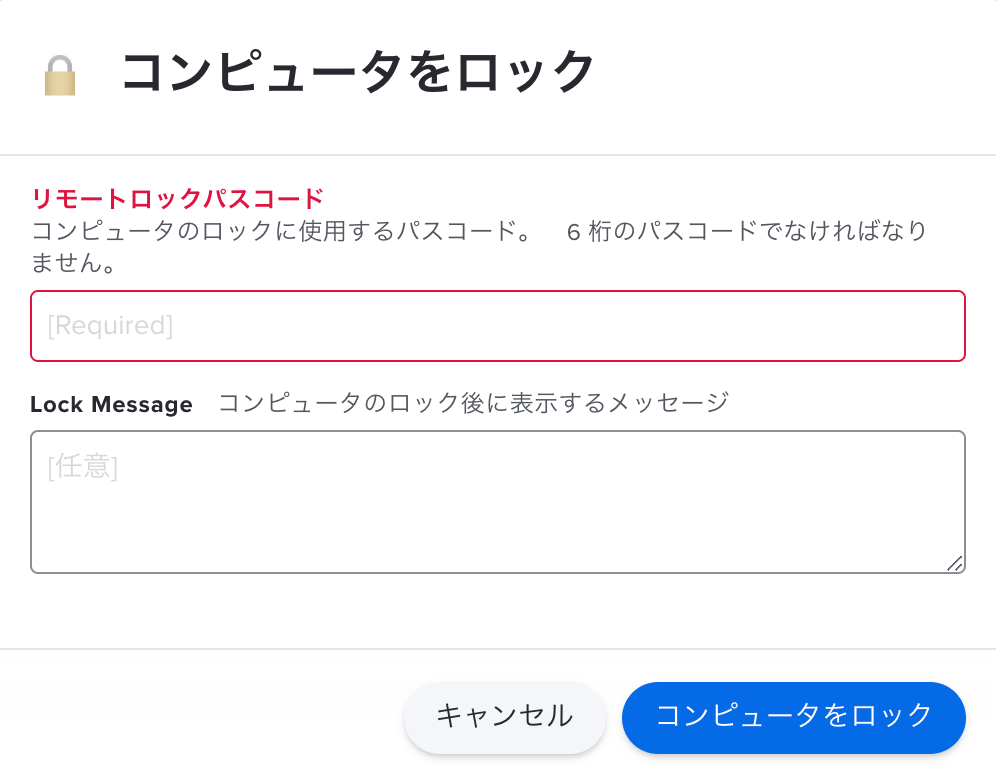

Macに対してDeviceLockコマンドを実行すると、指定したPINコードでロックを解除できます。また、オプションとしてデバイスのロック解除画面にメッセージを表示できます。

Appleシリコンを搭載したMacデバイスでのDeviceLockコマンドの挙動

Appleシリコンを搭載したMacデバイスに対して、DeviceLockコマンドを実行すると、ロックする代わりにリカバリモードが起動します。 ロックを解除する場合、管理者アカウントで認証する必要があります。

これなら問題ないと思われるかもしれませんが、デバイスを保持している人がリカバリモードを介してMacを初期化できてしまいます。 つまり、ワイプと同様の挙動となり、デバイス保持者はデバイスを再セットアップできてしまいます。

終わりに

Appleシリコンを搭載したMacデバイスでのDeviceLockコマンドの挙動を紹介しました。

該当のデバイスが盗難および紛失となった場合は、現状は一律ワイプおよびMDMサーバーへのアサインを解除してしまうのが良いと考えられます。

デバイスは急に壊れるかもしれないですし、いつ盗難、紛失に合うかわかりません。 つまり、いつでもデバイスのデータは損失するかもしれないと考えるべきかもしれません。

データの保持の観点では、コロナ禍でテレワークが主流となりつつある中、TimeMaschineでNASなどにバックアップを取るのは現実的ではありません。 組織としてデバイスのデータの損失を避けたい場合は、オンラインファイルストレージやDruvaなどのオンラインバックアップシステムの導入を検討してみても良いかもしれません。